Album Stealer zielt auf Facebook-Nutzer ab, die nach pornografischen Inhalten suchen

Februar 2023 von Zscaler

Das Zscaler ThreatLabz-Team deckt regelmäßig neue Arten von Infostealer-Familien in verschiedenen Angriffskampagnen auf.

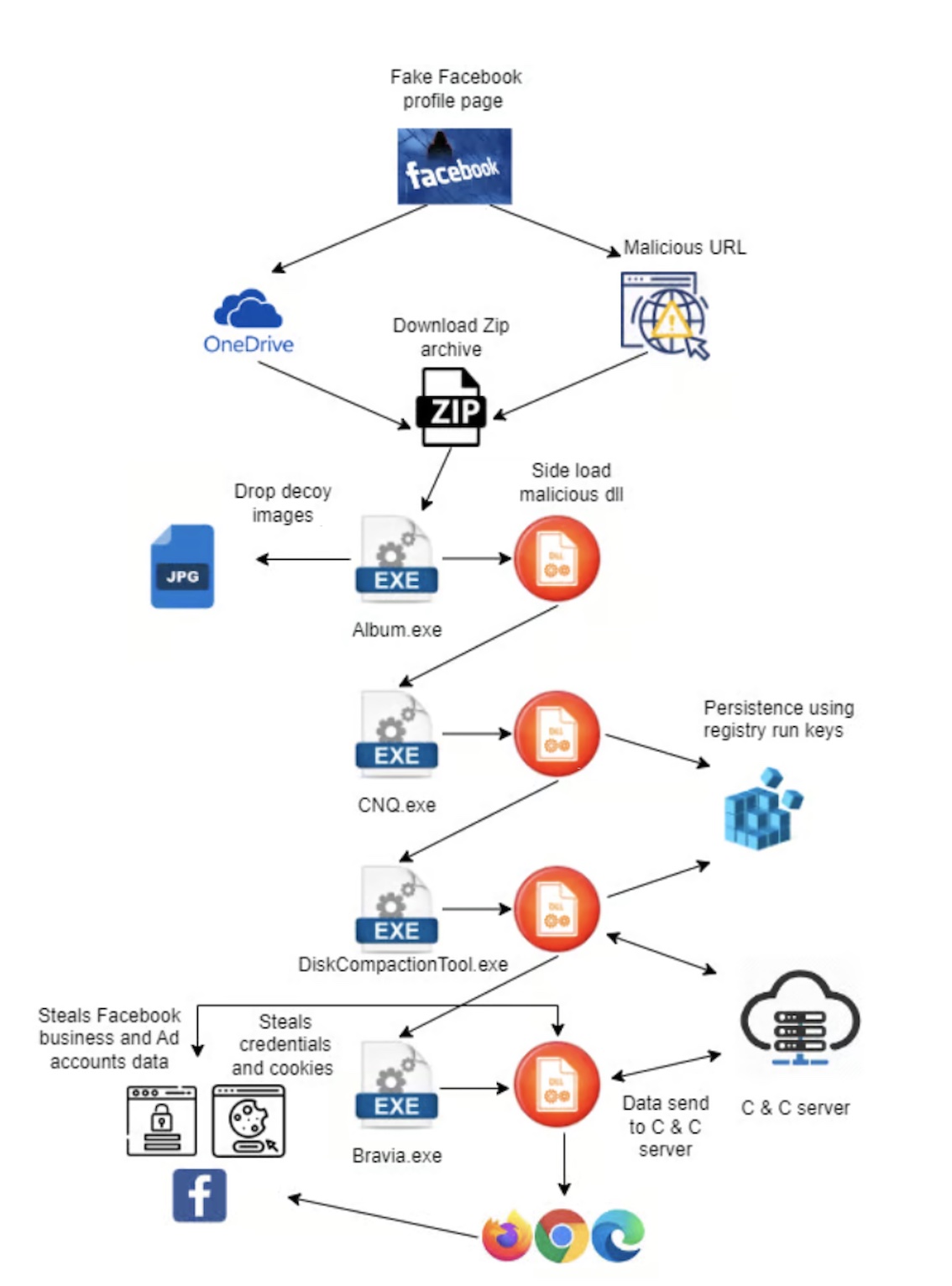

Kürzlich stießen die Forscher auf den Infostealer namens „Album“. Die Malware ist als Fotoalbum getarnt, dass pornografische Inhalte als Köder verwendet, während im Hintergrund bösartige Aktivitäten ausgeführt werden. Dazu setzt die Malware auf eine Side-Loading-Technik, bei der legitime Anwendungen zur Ausführung bösartiger DLLs verwendet werden, um die Entdeckung zu vermeiden. Die eigentliche Aufgabe ist jedoch das Stehlen von Cookies und Anmeldeinformationen, die von den Opfern in ihren Webbrowsern gespeichert wurden. Darüber hinaus werden Informationen von Facebook Ads Manager, Facebook Business-Konten und Facebook API Graph-Seiten gestohlen. Die auf einem infizierten System gesammelten Informationen werden schließlich an einen Command-and-Control-Server geschickt.

Der Album-Stealer lauert auf gefälschten Facebook-Profilseiten, die erotische Bilder enthalten. Bedrohungsakteure erstellen diese Profileseiten, um die Opfer zum Klicken auf einen Link zu verleiten, mit dem sie vermeintlich ein Album mit diesen Bildern herunterladen können. Wird ein infizierter Link angeklickt, startet die eigentliche Infektionskette mit der Weiterleitung zu einem mit Schadcode-infiziertem Zip-Archiv, das unter anderem auf Microsoft OneDrive gehostet wird. Die Zip-Archive treten unter verschiedenen Namen auf, wie beispielsweise "Album(.)zip", "AlbumSuGarBaby(.)zip", "albumyirlsexy(.)zip" oder « sexyalbum(.)zip".

Hinter dem Zip Archiv verbirgt sich jeweils Album.exe als eine legitime, ausführbare TresoritPDFViewer-Datei. Diese Datei ist allerdings anfällig für den DLL Side-Loading Angriff. Wird Album.exe ausgeführt, lädt das Programm eine abhängige Datei names “PdfiumControl.dll”, die in diesem Fall den Schadcode beinhaltet, der in der Folge die data.dat-Datei mit einer sich selbst extrahierenden Archivdatei (SFX) ausführt. Diese Datei enthält die gewünschten pornographischen Bilder, die als Köder eingesetzt werden. Im Hintergrund allerdings beginnt das bösartige DLL seine Aktivitäten auf der Suche nach dem "\%AppData%\Roaming\Canon" Verzeichnis. Erst im Anschluss wird die eigentliche Payload in einem verschlüsselten Format abgeliefert, die sich auf die Suche nach den gewünschten Informationen in Form von Anmeldeinformationen, Cookies oder Facebook Business und Ad-Accounts macht.

Schlussfolgerung

Angreifer versuchen, Facebook-Benutzer dazu zu bringen, eine bösartige Archivdatei herunterzuladen, die als Köder mit pornographischen Inhalten lockt. Der Album Stealer kann Sicherheitsvorkehrungen umgehen, indem er legitime Anwendungen ausnutzt, die für DLL-Side-Loading anfällig sind. Das Zscaler ThreatLabz-Team überwacht diese Kampagne und hat eine ausführliche technische Analyse mit Indikatoren für einen erfolgreich durchgeführten Angriff veröffentlicht.

Aktuelles

Aktuelles